ここ数年、SSLの重要性が叫ばれています。そして、その背景は「スマートフォン(正確には公共Wifi環境)が普及したこと」と言えます。実際に、Inernetからダウンロードしたツールを実行するだけで(初心者でも)、トラフィックの盗聴やサイトのなりすましを行うことが可能です。

脆弱性の背景

本質的には、他のユーザと(Wifi)LAN環境を共有する点が大きな脅威となっています。つまり、LAN環境は、もともと、同一組織の信頼できるPC等とネットワークを共有するために作られた技術です。そのため、LAN環境には、悪意を持ったPCとネットワークを共有する際に、いろいろな脆弱性が存在します。

ハッキング技術

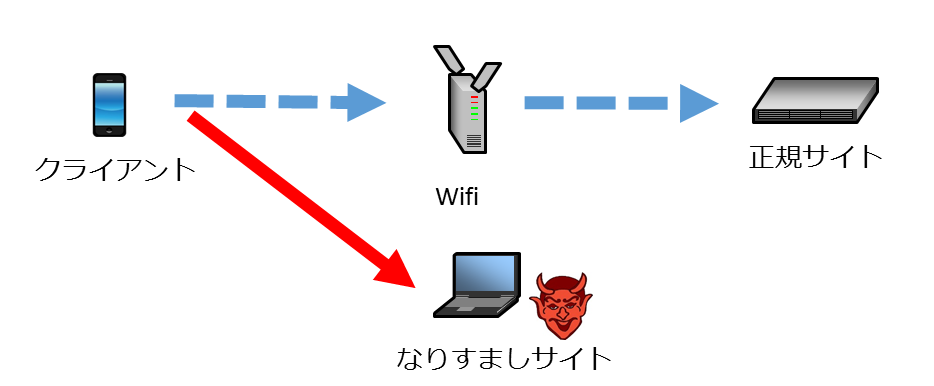

ここからは、ハッキング技術の概要について紹介してきます。まず、前提条件として、最近のLAN環境ではL2スイッチが使用されているため、単純にLANインターフェイスをパケットキャプチャするだけでは、他人のトラフィックを盗聴することはできません。そのため、MITM (Man In The Middle、中間者攻撃)という手法により、クライアントとWifiルータ間の通信に、攻撃者のPCを割り込ませます。MITMには、いくつかの技術が用いられますが、代表的なものについて紹介します:

- ARP Poisoning

- 攻撃者のPCは、標的ホスト(スマートフォン)からWifiルータに対するARPリクエストに対し、WifiルータのARP Replyを上書します(具体的には、攻撃者のPCから標的ホストに対し、WifiルータのARP Replyに少し遅れてARP Replyを送信します)。

- ICMP Redirect

- 攻撃者のPCは、ICMP Redirectにより、「標的サイトのIPアドレスに対する経路を攻撃者のPCとする」経路情報を標的ホストに送信します。

これらの技術により、標的ホストからWifiルータへ送信されるパケットは攻撃者のPCに送信されるようになります。そして、標的ホストが送信したパケットを受け取った攻撃者のPCは、それを本来のWifiルータに送信します。そのため、スマートフォンは、(攻撃者のPCが間に入っていることを除き)通信を行うことができます。

正確には、これらの方法では、片方向MITM(Wifiルータから標的PCに送信されるパケットについては割り込めない)しか実現できないため、DNSサーバのなりすまし等の合わせ技(DoubleDirect攻撃等)が使用されますが、詳細は割愛します。

影響

- 盗聴

- 攻撃者のPCは、標的スマートフォンの全パケットを見ることが可能になり、通信の盗聴が可能になります。また、クッキーを使ったユーザ認証が行われている場合、攻撃者は、このクッキー(セッションキー)を使うことにより、標的サイトに対する(認証された)アクセスが可能になります。

- サイトのなりすまし

- 攻撃者のPCは、標的となる正規サイトへのパケットを、PC内部にあるWebサーバにリダイレクトします。そして、そのWebサーバは正規サイトとして振るまい、サイトのなりすましが成立します(実際には、正規サイトのReverse Proxyとして振る舞い、改変したい部分のみコンテンツの書き換えを行います)。